Компании тратят на кибербезопасность миллиарды, но финансовые последствия киберпреступлений растут пропорционально инвестициям в защиту. Кажется, что кибербезопасность — сфера сложная, даже непостижимая. Приходится полагаться на заявления IT-отдела в духе «здесь все в порядке, но нужно поработать там». Но ощущения контроля это не дает..

Томас Паренти и Джек Домет больше 30 лет занимаются вопросами кибербезопасности. В книге “Кибербезопасность« они систематизировали свой опыт, описали все известные инструменты, обстоятельно объясняя, почему одни работают, а другие нет. Теперь их практики может использовать каждый.

Ценность информации

В 2017 году насчитывалось от 15 до 128 миллионов вредоносных программ. И это только те, которые удалось обнаружить. Впрочем, цифры бессмысленны. Нет принципиальной разницы, как компании защищаются от миллиона, 10 миллионов или даже 100 миллионов угроз.

Причина, по которой инвестиции в кибербезопасность до сих пор не окупились, — в зациклинности на технологической стороне проблемы. В центре внимания — главным образом компьютеры, а не бизнес-риски для компаний.

Подумайте, что у вашей компании есть ценного. Конкуренты, возможно, будут охотиться за результатами ваших исследований или коммерческими тайнами, а криминальная структура постарается украсть финансовую информацию о клиентах, чтобы продать ее на черном рынке.

Фишинг

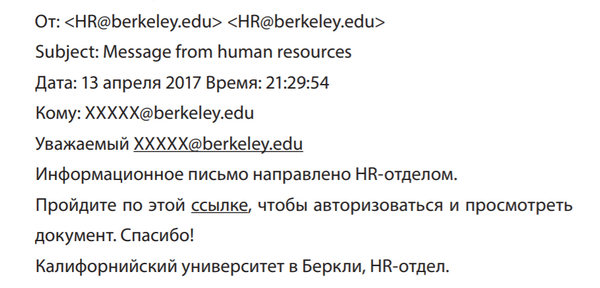

Вот пример фишинговой атаки. Письмо кажется настоящим. Просьба авторизоваться для просмотра документа не вызывает подозрений: это стандартная практика для многих организаций, особенно при работе с конфиденциальной информацией.

Отдел IT-безопасности университета Беркли в данном случае рекомендует проверять достоверность ссылки, прежде чем переходить по ней. Наведите на нее курсор, и внизу экрана появится адрес веб-сайта. Такой совет одобрило бы большинство экспертов по кибербезопасности, но есть два нюанса. Во-первых, просмотр рабочих писем — рутина, с которой часто хочется покончить побыстрее. Во-вторых, не каждый рядовой пользователь сумеет проверить достоверность веб-адреса.

«Бриллианты короны»

Не все цифровые активы одинаково ценны. Как правило, мы стараемся сосредоточиться на защите важнейших — «бриллиантов короны». Пытаясь их уберечь, мы воспринимаем конфиденциальность информации как безоговорочный приоритет.

Чтобы информация стала ценностью, ее необходимо еще извлечь, распространить и использовать. Уровень риска на этих этапах намного выше. Поэтому, чтобы определить приоритетность задач IT-специалистов и оптимизировать защиту, сосредоточьтесь на отладке наиболее важных бизнес-процессов. Решив эту задачу, вы обеспечите и надлежащий уровень конфиденциальности данных.

В помощь руководителю

Книга поможет научиться контролировать кибербезопасность своего бизнеса. Принципы и советы применимы в разных организациях — частных, государственных, некоммерческих.

Вот что ждет вас в книге:

- Четыре базовых принципа и три ключевые задачи кибербезопасности

- Как подготовиться к кибератаке или минимизировать последствия

- Почему сотрудники не хотят защищать себя и бизнес

- Как внедрить меры безопасности в повседневный рабочий процесс

- Что будет, если наплевать на киберугрозы

- Несколько памяток-помощников

- Подробные таблицы, которые помогут проверить, как ваша компания справляется с задачами

Защита от кибератак не сводится к набору задач для IT-отдела. Она предполагает развертывание надежной сети, охватывающей все, что происходит в компании, — от стратегии и ключевых видов деятельности до бизнес-модели и рабочих процессов. Эта книга поможет защитить свое дело.

Подготовлено по книге «Кибербезопасность».